在当今这个高度互联的数字时代,网络安全已成为IT技术开发领域的核心议题。作为保障网络系统安全的两大基石,防火墙技术与入侵检测系统(IDS)协同工作,共同构建起抵御外部威胁和内部异常活动的坚固防线。

防火墙:网络边界的守门人

防火墙是部署在网络边界(如内网与外网之间)的安全设备或软件,其主要功能是依据预先设定的安全策略,对进出的网络数据包进行过滤和控制。它像一位严格的守门人,基于源/目标IP地址、端口号、协议类型等信息,决定允许或拒绝数据包的通过。

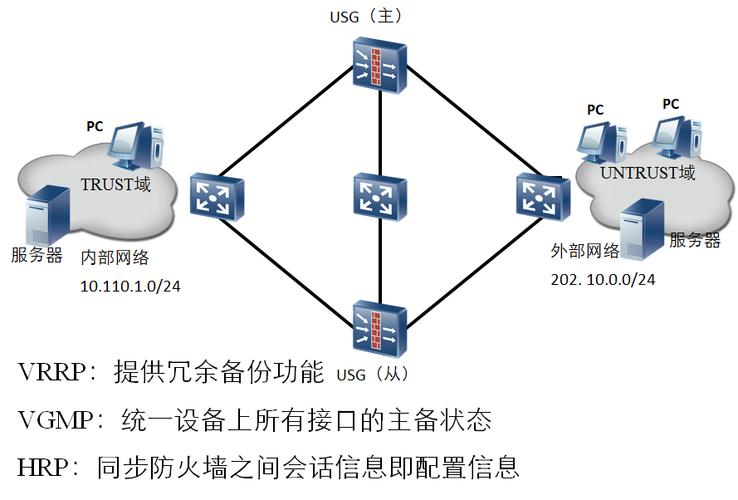

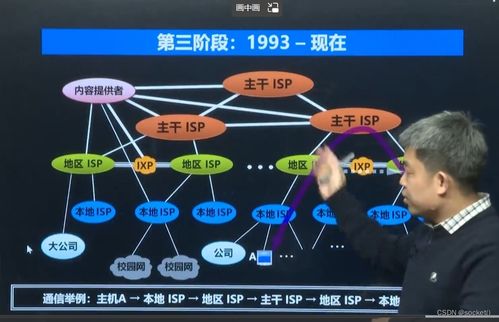

现代防火墙技术已从早期的简单包过滤,发展到状态检测、应用层网关(代理防火墙)乃至下一代防火墙(NGFW)。NGFW集成了传统防火墙功能、入侵防御、应用识别与控制、以及威胁情报等能力,能够更精细地识别和管理网络流量,应对日益复杂的应用层攻击。对于技术开发者而言,理解防火墙的规则配置、网络地址转换(NAT)以及虚拟专用网(VPN)集成,是设计和部署安全网络架构的基本功。

入侵检测系统(IDS):网络内部的侦察兵

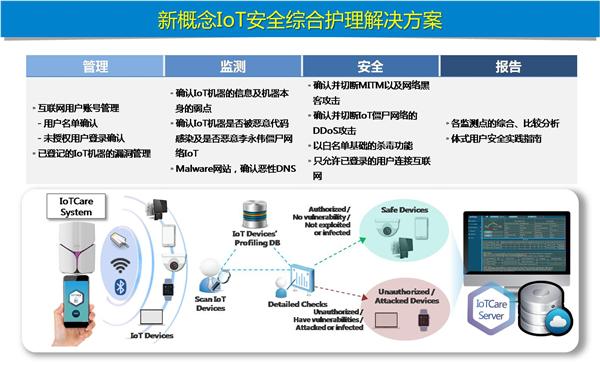

如果说防火墙专注于“防患于未然”,在边界进行阻断,那么入侵检测系统则更侧重于“发现与预警”。IDS是一种监控网络或系统中是否存在违反安全策略行为或入侵迹象的技术。它通常部署在关键网段,通过实时分析网络流量(基于网络的IDS,NIDS)或系统日志、文件完整性等(基于主机的IDS,HIDS),来识别已知的攻击模式(误用检测)或异常行为模式(异常检测)。

当检测到可疑活动时,IDS会生成警报并通知管理员。其核心价值在于提供可视性,帮助安全团队了解网络内部正在发生的安全事件,为事件响应和取证分析提供关键线索。对于开发者和运维人员,将IDS日志与SIEM(安全信息与事件管理)系统集成,是实现自动化安全监控和提升威胁响应速度的重要环节。

协同防御:1+1>2的安全效应

在实际的网络防御体系中,防火墙与IDS并非替代关系,而是互补与协同的关系。典型的部署模式是:防火墙作为第一道防线,执行粗粒度的访问控制,阻挡大量明显的恶意流量;而IDS则部署在防火墙之后的内网中,监测那些绕过防火墙或来自内部的更隐蔽的攻击。

更进一步,入侵防御系统(IPS)将IDS的检测能力与防火墙的实时阻断能力相结合,能够在检测到攻击的同时直接丢弃恶意数据包或中断连接,实现主动防御。这种纵深防御的理念,要求技术开发者在设计系统时,不仅考虑功能实现,更需将安全机制融入架构的每一层。

技术开发者的挑战与机遇

在51dev.com这样的IT技术开发者社区中,深入探讨防火墙与IDS的底层原理、开源工具(如iptables, Snort, Suricata)、云环境下的安全组与安全服务,以及如何通过编程实现安全策略的自动化管理与联动,具有极高的实践价值。

面临的挑战包括:应对加密流量的检测难题、降低IDS的误报率、实现海量日志的高效处理,以及适应云原生和零信任架构下的安全模型变迁。

理解和熟练运用防火墙与入侵检测技术,是现代网络技术开发者构建安全、可靠应用与服务不可或缺的技能。通过持续学习与实践,将这些技术有机整合,才能打造出真正适应未来威胁演进的网络安全体系。